Gefahr und Folgen durch den Diebstahl des Microsoft-Sicherheitsschlüssels für Nutzer

Um das Risiko einordnen zu können, ist es wichtig zu verstehen, welche Funktion der OpenID Signing Key hat. Das OpenID Verfahren überprüft, ob ein Benutzer autorisiert ist, einen bestimmten Web- oder Cloud-Dienst zu nutzen. Dabei wird die Verwaltung der Benutzer an einen Identity Provider ausgelagert. Der Identity Provider stellt das Verzeichnis von Benutzern zur Verfügung. Im Fall von Microsoft ist Azure Active Directory der Identity Provider

Der schematische Ablauf einer Anmeldung mit OpenID:

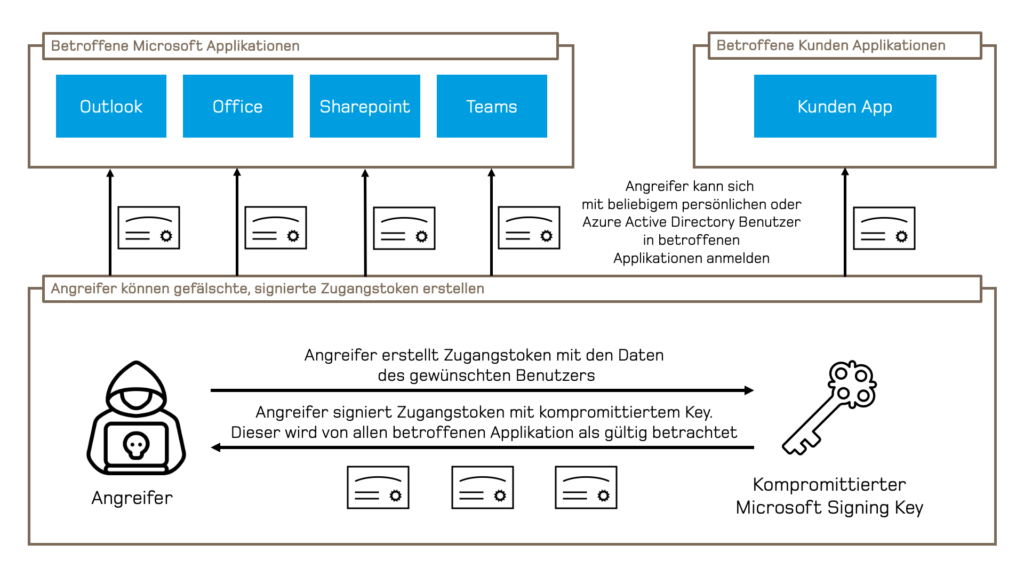

Bei erfolgreicher Anmeldung wird ein Zugangstoken erstellt, mithilfe des Signing Keys signiert und damit als gültig bestätigt (Schritt 9). Der Signing Key spielt also eine essenzielle Rolle für die Anmeldung bei einem Cloud-Dienst. Denn er bestätigt dem (Cloud-)Dienst die Echtheit des präsentierten Zugangstokens. Somit kann der Dienst davon ausgehen, dass die Authentifizierung erfolgreich war und der Zugriff gewährt werden darf. Das Problem: Fällt der Key in die falschen Hände, ist der falsche und unbefugte Besitzer dann in der Lage, die Zugangstokens selbst zu erstellen und kann so jede beliebige Identität annehmen. Die Auswirkung ist vergleichbar mit einem Generalschlüssel zu einem Gebäude, der abhanden kommt oder gestohlen wird.

Was passierte beim Diebstahl des Microsoft-Sicherheitsschlüssels?

Laut bisherigen Informationen ist Microsofts Signing Key (also der Generalschlüssel für alle Microsoft Applikationen) in die Hände von chinesischen Angreifern gelangt. Microsoft selbst bezeichnet die Gruppe als Storm-0558.Wie das passieren konnte, ist aktuell nicht geklärt. Bekannt ist aber, dass die Angreifer sich im Nachgang erfolgreich an verschiedenen Exchange Online-Konten von US- und (vermutlich auch) EU-Behörden anmelden konnten.

Lesetipp: Die Cloud-Security Spezialisten der Firma Wiz haben den Fall näher untersucht und präzise zusammengefasst: https://www.wiz.io/blog/storm-0558-compromised-microsoft-key-enables-authentication-of-countless-micr

Welche Cloud-Applikationen sind durch den Diebstahl des Microsoft-Sicherheitschlüssels betroffen?

Der entwendete Signing Key ist für alle Azure Active Directory Applikationen gültig, die sowohl persönliche Microsoft Accounts als auch sogenannte gemischte Accounts (sprich: persönliche Konten und Konten in Organisationsverzeichnissen) nutzen. Damit sind auch Applikationen betroffen, die das Feature „Login with Microsoft“ nutzen. Wenn Applikationen im Einsatz sind, die mit einem Azure Active Directory förderiert sind, also die Anmeldung über das AAD erfolgt, sind diese ebenfalls betroffen. Prominente Beispiele für solche Applikationen sind Salesforce oder ServiceNow.

Im Ergebnis ist ein sehr breites Spektrum an Microsoft Cloud-Diensten betroffen, zum Beispiel Exchange Online, Sharepoint, Office Online oder Teams.

Was ist das konkrete Risiko für Nutzer von Microsoft Cloud-Diensten?

Microsoft hat den gestohlenen Signing Key zwar gesperrt und somit ungültig gemacht, allerdings könnten sich die Angreifer bereits permanenten Zutritt (sog. Persistence) zu bestimmten Systemen bzw. Diensten verschafft haben und sind somit nicht mehr auf den Signing Key angewiesen.

Weiterhin stellt sich die Frage, ob der Sicherheitsschlüssel der bisher einzige entwendete Signing Key ist. Da bis zum jetzigen Zeitpunkt nicht bekannt ist, wie der Key gestohlen werden konnte, besteht durchaus die Möglichkeit, dass bereits ein weiterer Key gestohlen wurde.

Dadurch dass sich die Angreifer nun in einer Vielzahl von Diensten anmelden können, ist die Gefahr eines Datenabflusses groß. So können beispielsweise E-Mails inkl. Dateianhänge gelesen werden oder Dokumente aus Sharepoint heruntergeladen werden. Auch ein Versand von Phishing Mails aus den Organisationspostfächern ist möglich.

Was sollten Nutzer von Microsoft Cloud-Diensten jetzt zu tun?

Nutzer von Microsoft Cloud-Diensten sollten aktuell ein besonderes Augenmerk auf die Logging-Daten haben, um sämtliche Auffälligkeiten bzgl. Anmeldungen im Blick zu behalten. Eine andere Möglichkeit besteht für die Endkunden aktuell nicht.

Heise hat in einem weiteren Artikel einige Fragen formuliert, die an Microsoft gestellt werden können:

- Wo und wie wurde der gestohlene MSA Signing Key aufbewahrt und wie wurde er dort entwendet?

- Wie kam es dazu, dass dieser MSA Signing Key im Azure AD funktioniert? („Validation Issue“ ist da zu dünn)

- Welche (Microsoft-)Dienste außer Exchange Online waren davon grundsätzlich betroffen?

- Können Sie bestätigen, dass der entwendete Key auch bei anderen Microsoft-Diensten wie SharePoint oder Teams funktioniert hätte?

- Können Sie bestätigen, dass der entwendete Key auch bei Kunden-Apps, die für den Multi-Tenant-Betrieb oder Personal Accounts konfiguriert sind, funktioniert hätte

- Gibt es eine Anleitung, wie Microsoft-Kunden einfach selbst überprüfen können, ob es Zugriffsversuche auf ihre Dienste mit diesem Schlüssel (bzw. mit von ihm signierten Tokens) gab und ob diese Erfolg hatten?

- Welche Maßnahmen empfiehlt Microsoft seinen Kunden, die jetzt besorgt um die Sicherheit ihrer in der Microsoft-Cloud laufenden Dienste sind?

Bisher hat Microsoft diese Fragen noch nicht beantwortet.

Was sind die Auswirkungen durch den Verlust des Microsoft Signing Keys?

Die Auswirkungen dieses Vorfalls sind weitreichend und zeigen das hohe Risiko, wenn Authentifizierungsmechanismen komplett in die Cloud auslagert werden. Nutzer begeben sich damit in eine sehr große Abhängigkeit zum Cloudanbieter und sind dessen Zuverlässigkeit ein Stück weit ausgeliefert. Besonders dann, wenn es um Transparenz in der Kommunikation geht.

Leider ist trotz des im Standard verfügbaren Loggings keine exakte Erkennung von verdächtigen Anmeldungen möglich. Dies wäre offenbar nur durch erweitertes Logging möglich, was aber zusätzliche Kosten verursacht. Allerdings bleibt es auch dann weiterhin schwierig herauszufinden, ob etwas Verdächtiges passiert oder nicht.

Allein aufgrund der hohen Anzahl betroffener Anwendungen ist anzunehmen, dass es noch eine lange Zeit dauern wird, bis die genauen und vollständigen Auswirkungen für Anwender absehbar sind.

Unternehmen sollten sich daher ernsthaft die Frage stellen, welche Dienste und Funktionen unter Abwägung des Risikos ausgelagert werden können und welche nicht. Auch wenn Cloud-Dienste keine grunsätzlich „schlechte Lösung“ darstellen, ist es ratsam, dass unternehmenskritische Daten und Funktionen immer in eigener Hand liegen und damit vollständig unter der eigenen Kontrolle bleiben.

In jedem Fall stehen europäische Anwender nun vor einer weiteren zentralen Frage, mit der wir uns in Teil 2 dieses Artikels beschäftigen werden: Wie wirkt sich Microsofts verlorener Open ID Signing Key auf die Einhaltung der DSGVO aus?

Ansprechpartner für agilimo Consulting GmbH

Thomas Edelmann

+49 6022 651930

info[at]agilimo.de