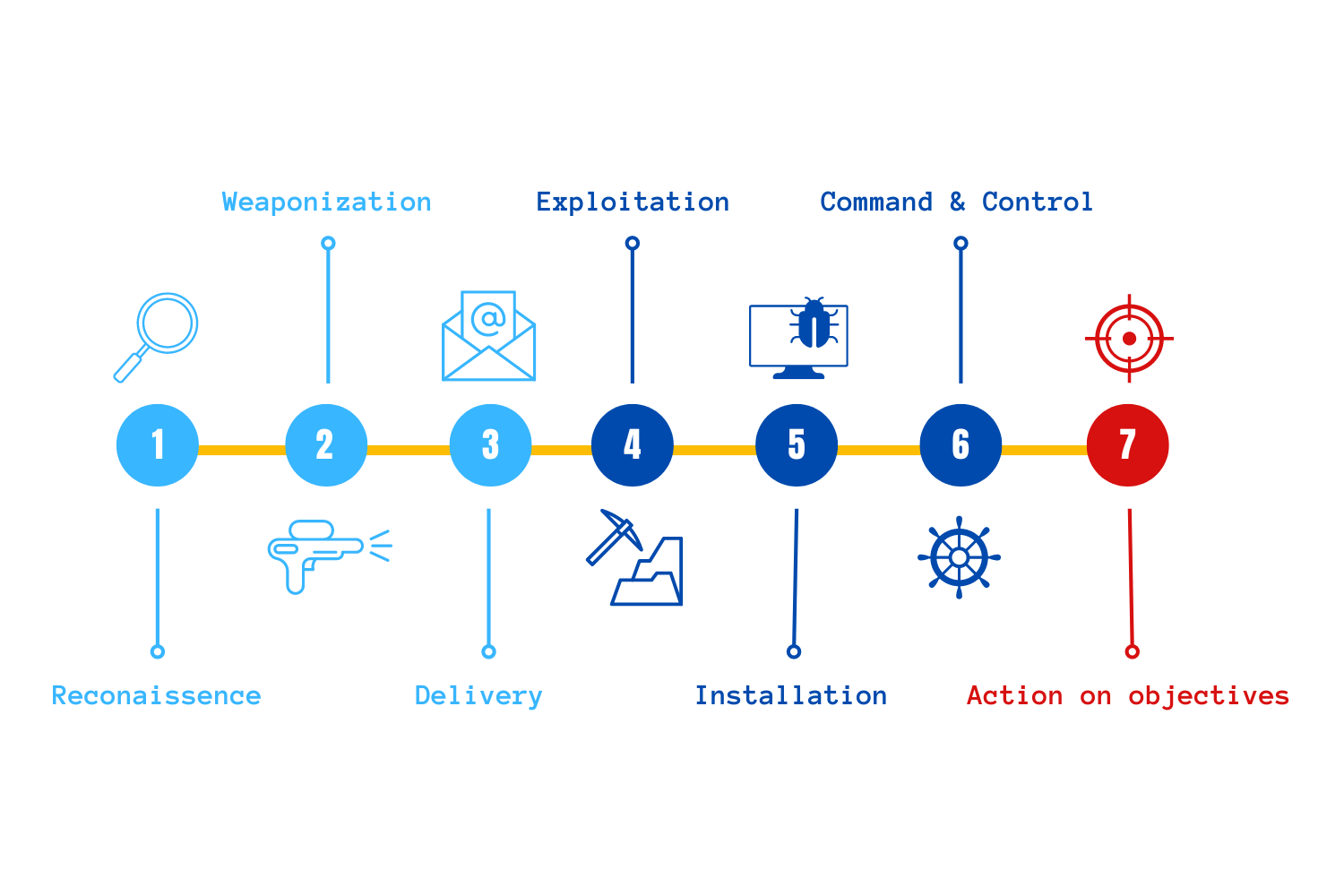

Cyber Kill Chain

7 Phasen eines Cyber-Angriffs

Identifizieren und Stoppen feindlicher Aktivitäten

Damit Sie für ihr Unternehmen externe Angriffe frühzeitig aufdecken und bekämpfen können, müssen Sie wissen, wie Cyber-Angreifer gegen Sie vorgehen. Nur so können Sie entsprechende Gegenmaßnahmen einleiten.

Das müssen Unternehmen wissen: Die 7 Phasen der Cyber Kill Chain von Lockheed beschreiben die Zustände, die ein Angreifer bei der Durchführung seines Angriffs in Abfolge durchlaufen muss.

Für die Verteidigung gegen einen Angriff bietet sich auf Unternehmensseite die Möglichkeit, den gesamten Angriff des Cyberkriminellen auf einer Stufe zu unterbrechen und so blockieren.

Unternehmen sollten ihre Abwehr dabei mehrstufig aufbauen, um zu verhindern, dass Angreifer erneut über eine der vorangehenden Phasen erneut einfallen kann.

So arbeiten Angreifer bei Cyberattacken

- Reconaissance: Identifizieren und Auskundschaften des Ziels. Der Angreifer recherchiert gezielt Informationen über über sein Angriffsziel (z.B. Daten, Mailadressen, IT-Struktur etc.) und legt ein detailliertes Profil des ausgewählten Angriffsziels an.

- Weaponization: Vorbereitung des Angriffs Der Angreifer legt fest, mit welchen Mitteln / Tools er seinen Angriff durchführen wird. Die Wahl ist abhängig vom Vorgehen und dem Ziel des Angreifers.

- Delivery: Erste Schritte zur Durchführung des Angriffs anhand der Cyber Kill Chain. Auf Grundlage der zuvor gesammelten Informationen wählt der Cyberkriminelle ein Medium für den Angriff aus (z.B. E-mail, Phishing Websites u.v.m.)

- Exploitation: Der Angreifer nutz gezielt Sicherheitslücken im System aus, um diese Schwachstellen technisch zu kompromittieren (z.B.CEO-Fraud bei fehlender Sensibilisierung von Miarbeitern)

- Installation: Einrichten einer Hintertür für den unbemerkten System-Zugang; Ohne Kenntnis des Betroffenen werden Schadprogramme auf den Systemen installiert (z.B. Trojaner)

- Command & Control: Fernsteuerung der betroffenen Systeme. Der Angreifer übernimmt unbemerkten die Kontrolle im infiltrierten System (z.B. via Remote Desktop Protokoll)

- Action & Objectives: Zielerreichung. Nach dem Zugriff auf das System kann der Angreifer seine Pläne beliebig durchführen und das System tiefer zu unterwandern – typische Motive reichen von Sprionage, über Sabotage bis hin zu Datendiebstahl und Erpressung.

Möglichkeiten für Unternehmen zur Verteidigung gegen Cyberattacken

- Die Veröffentlichung von Unternehmensdaten im Internet sollte deutlich eingeschränkt werden. Zudem empfiehlt sich eine detaillierte Analyse in Bezug auf mögliche Angriffsformen. Gemeint sind beispielsweise DDoS-Angriffe auf Web- oder Mailserver. Aber auch weitere Angriffsformen sind durchaus denkbar. Im Allgemeinen geht es darum, Abweichungen zeitnah festzustellen.

- Durch spezielle Analyse-Engines ist es möglich, etwaige Angriffe direkt ausfindig zu machen und diese detailliert unter die Lupe zu nehmen. Dabei werden unter anderem auch die generell möglichen Auswirkungen der Schadsoftware in Erfahrung gebracht.

- Konkret werden die Angriffsvektoren einer stetigen Kontrolle unterzogen. Mit einem IT-Security Service, wie beispielsweise Hornetsecurity Advanced Threat Protection (ATP), kann auf Basis der einzelnen Analyse-Engines, die vom Täter ausgehende Cyberattacke sowie die konkreten Auswirkungen auf das System oder Unternehmensnetzwerk untersucht werden. Im Fokus steht die Aufdeckung der Intention des durchgeführten Cyberangriffs. Das Verständnis für die Vorgehensweise des Täters wird hierbei vordergründig in Erfahrung gebracht.

- Unternehmen sollten ihren Fokus primär auf offene Angriffsvektoren setzen. Diese können entweder ihren Ursprung in der Technik oder im personenbezogenen Bereich haben. Die Sicherheitslücken sind dabei unter anderem in der Peripherie oder im Bereich herkömmlicher bzw. systemrelevanter Programme und Dienste verankert. Penetrationstests decken mögliche Schwachstellen auf. Hinzu kommt, dass der Mensch selbst auch weiterhin ein eklatantes Sicherheitsrisiko darstellt.

- Die Angriffsabwehr besteht darin, mögliche, von einem Täter getroffene Maßnahmen zu unterbinden. Dies kann auf Seiten der Unternehmen durch Ausstellung entsprechender Zertifikate, durch die Festlegung individueller Richtlinien sowie der Prüfung von gewöhnlichen Virenscannern auf aktuelle Signaturen erfolgen.

- Anhand der Analyse der durch die Schadsoftware genutzten Angriffsvektoren, können entsprechende Handlungsempfehlungen für Unternehmen abgeleitet werden. Hierbei geht es primär darum, dass etwaig vorhandene Sicherheitslücken aufgedeckt werden. Gemeint sind z.B. offene Ports, die möglicherweise risikobehaftet sind und über die der Täter Zugriff zu Systemen erhalten kann. Dies gilt auf Client- und Serverebene gleichermaßen.

- Im „worst case“ muss ganz klar festgelegt sein, welche Handlungsschritte im Einzelnen durchzuführen sind. Hierbei müssen bereits im Vorfeld die Zuständigkeiten klar definiert sein. Dies gilt für personenbezogene Verantwortlichkeiten im Unternehmen als auch für technische Abläufe, wie beispielsweise durchzuführende Analysen. Nur so kann ein weitreichender Schaden verhindert werden.